Fortinet® (NASDAQ: FTNT), leader globale nelle soluzioni di cybersecurity ampie, integrate e automatizzate presenta i risultati del suo FortiGuard Labs Global Threat Landscape Report semestrale. La threat intelligence relativa alla prima metà del 2021 mette in luce un aumento significativo del volume e della sofisticazione degli attacchi rivolti a individui, organizzazioni e infrastrutture sempre più critiche. La superficie di attacco in espansione dei ‘lavoratori ibridi’ e degli studenti, collocati dentro e fuori la rete tradizionale, continua a rappresentare un chiaro bersaglio per i cybercriminali. Una collaborazione tempestiva tra le forze dell’ordine e i settori pubblico e privato può essere efficace per interrompere i meccanismi del cybercrime nei prossimi mesi.

“Stiamo assistendo a un aumento significativo di cyber attacchi efficaci e distruttivi che colpiscono migliaia di organizzazioni in un singolo incidente, creando un punto di inflessione rilevante per la guerra al crimine informatico. Ora più che mai, ognuno di noi ha un ruolo importante nel rafforzare la kill chain. Allineare le forze attraverso la collaborazione deve essere una priorità per interrompere le supply chain dei criminali informatici. I dati condivisi e la capacità di creare partnership possono consentire risposte più efficaci e prevedere meglio le tecniche che verranno utilizzate in futuro, per scoraggiare gli sforzi dei cybercriminali. La formazione continua in tema di cybersicurezza, così come la prevenzione alimentata dall’AI, il rilevamento e le tecnologie di risposta integrate attraverso gli endpoint, le reti e il cloud, rimangono strumenti vitali per contrastare i criminali informatici”. Spiega Derek Manky, Chief, Security Insights & Global Threat Alliances dei FortiGuard Labs.

Ecco di seguito alcuni highlights evidenziati dal report, disponibili anche sul blog Fortinet:

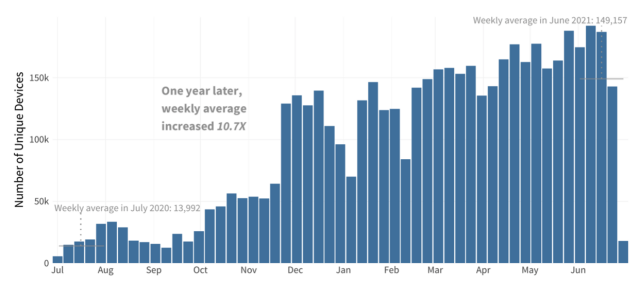

1) Il ransomware è molto più del semplice denaro: i dati dei FortiGuard Labs mostrano che l’attività ransomware media settimanale a giugno 2021 è più che decuplicata se comparata ai livelli di un anno fa. Questo dato dimostra un aumento costante e complessivamente stabile su un periodo di un anno. Gli attacchi hanno paralizzato le supply chain di varie organizzazioni, in particolari settori di importanza critica, e hanno avuto un impatto sulla vita quotidiana, sulla produttività e sul commercio come mai prima d’ora. Le organizzazioni del settore delle telecomunicazioni sono state le più prese di mira, seguite dall’ambito governativo, dai managed security service provider, dal settore automotive e da quello manifatturiero. Inoltre, alcuni cybercriminali hanno spostato la loro strategia dai payload via e-mail per concentrarsi sull’acquisizione e la vendita dell’accesso iniziale alle reti aziendali, mettendo così ulteriormente in luce la continua evoluzione del Ransomware-as-a-Service (RaaS) che alimenta il crimine informatico. Alla luce di tutto ciò, è evidente che Il ransomware rimane un pericolo chiaro ed attuale per tutte le organizzazioni, indipendentemente dal settore in cui operano o dalle loro dimensioni. Le organizzazioni devono pertanto adottare un approccio proattivo, che preveda la protezione degli endpoint in tempo reale, il rilevamento e le soluzioni di risposta automatica per proteggere gli ambienti oltre a un approccio di accesso zero-trust unito a segmentazione della rete e crittografia.

2) Più di un’organizzazione su quattro ha rilevato la presenza di malvertising: la classifica dei malware più rilevanti suddivisi in base alle famiglie delle di minacce cui appartengono mostra un aumento del malvertising, dell’ingegneria sociale e dello scareware. Più di un’organizzazione su quattro ha rilevato tentativi di malvertising o scareware con la famiglia di malware Cryxos. Da notare inoltre come un grande volume di rilevamenti sia probabilmente combinato con altre campagne JavaScript simili che potrebbero essere considerate malvertising. Il lavoro ‘ibrido’ ha senza dubbio incoraggiato questa tendenza nelle tattiche dei criminali informatici, i quali cercano di sfruttarla puntando non solo a spaventare le loro vittime, ma anche all’estorsione. Una maggiore consapevolezza dell’importanza della cybersicurezza è sicuramente essenziale per fornire una formazione e un’educazione informatica tempestiva ai dipendenti per evitare di cadere vittima di scareware e tattiche di malvertising.

3) Il cybercrime attacca i margini delle reti tramite botnet: l’analisi delle botnet rilevate mostra un’impennata negli attacchi dei criminali informatici. All’inizio dell’anno, il 35% delle organizzazioni ha rilevato attività botnet di vario tipo, e sei mesi dopo tale dato era del 51%. Il picco verificatosi nel mese di giugno è dovuto all’incremento dell’attività di TrickBot, che è emerso sulla scena del crimine informatico come un trojan bancario, ma da allora è stato sviluppato in un toolkit sofisticato e multistadio a supporto di una serie di attività illecite. Nel complesso, Mirai è stato il malware prevalente; ha superato Gh0st all’inizio del 2020 e da allora ha prevalso fino al 2021. Mirai ha continuato ad aggiungere nuove armi informatiche al suo arsenale, ma è probabile che il suo dominio derivi almeno in parte dai criminali che cercano di sfruttare i dispositivi Internet-of-Things (IoT) utilizzati da chi lavora oppure studia da casa. Anche Gh0st è molto attivo, si tratta di una botnet di accesso remoto che permette ai cybercriminali di prendere il pieno controllo del sistema infetto, catturare le immagini della webcam e il feed del microfono, o di scaricare file.

A più di un anno dall’inizio del lavoro a distanza e dal cambio di rotta nelle modalità di insegnamento e apprendimento, i criminali informatici continuano a prendere di mira le abitudini degli utenti, per sfruttare le opportunità che ne derivano. Per proteggere le reti e le applicazioni, le organizzazioni hanno bisogno di approcci di accesso zero-trust per fornire i minimi privilegi di accesso agli utenti, in modo tale da proteggersi da endpoint e dispositivi IoT che dovessero entrare nel network.

4) Se il crimine informatico viene contrastato, i volumi diminuiscono: nella sicurezza informatica non tutte le azioni hanno un effetto immediato o duraturo, ma diversi eventi che sono avvenuti nel 2021 mettono in luce sviluppi positivi per coloro che difendono le strutture informatiche. Lo sviluppatore originale di TrickBot è stato chiamato in giudizio con molteplici accuse a giugno. Inoltre, il takedown coordinato di Emotet, una delle operazioni di malware più prolifiche della storia recente, così come le azioni messe in campo per interrompere le operazioni di ransomware Egregor, NetWalker e Cl0p rappresentano uno slancio significativo per quanto riguarda la difesa informatica e chi la mette in pratica, compresi i governi di tutto il mondo e le forze dell’ordine, per contenere il crimine informatico. In aggiunta, il livello di attenzione che alcuni attacchi hanno suscitato ha messo in allarme alcuni cybercriminali che utilizzavano il ransomware come metodologia di attacco, che hanno annunciato la cessazione delle operazioni. I dati dei FortiGuard Labs mostrano un rallentamento delle attività connesse alle minacce informatiche dopo l’eliminazione di Emotet. L’attività relativa alle varianti di TrickBot e Ryuk è tuttavia persistita dopo che la botnet Emotet è stata messa offline, ma il suo volume è stato ridotto. Questo ricorda quanto sia difficile sradicare immediatamente le minacce o le supply chain degli hacker, ma questi eventi sono risultati importanti a prescindere.

5) Le tecniche di defense evasion e privilege escalation sono le preferite dai criminali informatici: la threat intelligence avanzata rivela preziosi spunti su come le tecniche di attacco si stiano attualmente evolvendo: i FortiGuard Labs hanno analizzato la funzionalità specifica inerente al malware rilevato, facendo detonare i sample per osservare quale fosse l’esito desiderato dai cyber-avversari. Il risultato di tale analisi è un elenco di azioni negative che il malware avrebbe compiuto se i payload di attacco fossero stati eseguiti negli ambienti di destinazione.

Tutto ciò mette in luce come i cyber-avversari abbiano, tra le altre cose, cercato di sfruttare la privilege escalation, eludere le difese, muoversi lateralmente attraverso i sistemi interni ed esfiltrare i dati compromessi. Per esempio, il 55% delle funzionalità di escalation osservate ha sfruttato l’hooking e il 40% ha utilizzato la project injection. C’è una indubbia attenzione alla defense evasion e alle tattiche di privilege escalation. Anche se queste tecniche non sono nuove, chi si occupa della difesa informatica sarà in grado di proteggersi meglio dagli attacchi futuri, se armato di una conoscenza tempestiva. Gli approcci basati su piattaforma integrati e guidati dall’intelligenza artificiale (AI), alimentati da una threat intelligence fattibile, sono essenziali per attuare una difesa efficace di tutti i confini del perimetro e per identificare e rimediare alle mutevoli minacce che le organizzazioni devono affrontare al giorno d’oggi in tempo reale.

Partnership, formazione e prevenzione, rilevamento e risposta basati sull’AI sono vitali: i governi e le forze dell’ordine hanno intrapreso azioni contro il crimine informatico in passato, tuttavia la prima metà del 2021 potrebbe essere un game-changer in termini di slancio per il futuro. Entrambe queste realtà stanno infatti lavorando per intraprendere azioni dirette contro i criminali informatici lavorando con fornitori del settore, organizzazioni di intelligence delle minacce e altre organizzazioni di partnership globale per combinare le risorse e l’intelligence in tempo reale. Indipendentemente da tutto ciò, il rilevamento automatico e l’IA rimangono essenziali per consentire alle organizzazioni di affrontare gli attacchi in tempo reale e di mitigarli in scala lungo tutto il perimetro. Inoltre, è importante una formazione sulla consapevolezza degli utenti in relazione alla cybersicurezza, dato che chiunque è un potenziale un bersaglio di possibili attacchi informatici. Per questo motivo, tutti hanno bisogno di istruzioni regolari sulle migliori pratiche per mantenere sicuri i singoli dipendenti e le organizzazioni.

Uno sguardo complessivo al report

L’ultimo Global Threat Landscape Report di Fortinet riflette l’analisi collettiva dei FortiGuard Labs, tratta da una vasta gamma di sensori Fortinet che raccolgono miliardi di eventi e attacchi osservati in tutto il mondo nella seconda metà del 2021. Simile al modo in cui il framework MITRE ATT&CK classifica le strategie e le tecniche di attacco, con i primi tre raggruppamenti che coprono la ricognizione, lo sviluppo delle risorse e l’accesso iniziale, il FortiGuard Labs Global Threat Landscape Report sfrutta questo modello per descrivere come gli attori delle minacce trovino le vulnerabilità, costruiscano infrastrutture dannose e sfruttino i loro obiettivi. Il report comprende sia insight globali che regionali.