Ad aprile 2020, Unit 42, il threat intelligence team di Palo Alto Networks, aveva rilevato un grande afflusso di attacchi di phishing a tema COVID-19, iniziati a febbraio. A marzo 2021, mese che segna il primo anniversario di pandemia dichiarata dall’Organizzazione Mondiale della Sanità, Palo Alto Networks ha rivisto i trend di phishing osservati l’anno scorso per ottenere una visione più approfondita dei vari argomenti legati al COVID che gli attaccanti potrebbero provare a sfruttare.

Partendo dall’insieme di tutti gli URL di phishing rilevati a livello globale tra gennaio 2020 e febbraio 2021, abbiamo generato una serie di parole chiave (o frasi) specifiche che servivano come indicatori per ogni argomento legato al COVID, applicando la corrispondenza delle parole chiave per determinare quali URL di phishing fossero legati a ciascun tema.

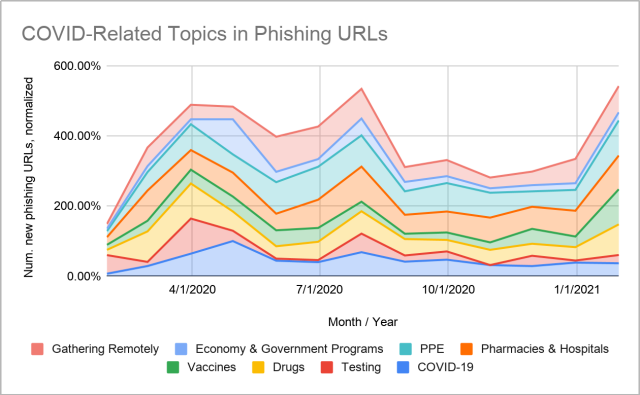

Abbiamo scoperto che nel corso dei mesi, gli attaccanti hanno continuato a cambiare le tattiche scelte per adattarsi alle tendenze attuali della pandemia, convinti che, mantenendo un senso di urgenza costante, fosse più probabile che le vittime cedessero le loro credenziali.

Abbiamo rilevato attacchi di phishing in gran parte incentrati sui dispositivi di protezione individuale (DPI) e sui kit di test nel marzo 2020, sui programmi di supporto del governo da aprile fino all’estate 2020 e sui vaccini dal tardo autunno 2020 in poi (compreso un falso sito web di Pfizer e BioNTech creato per rubare le credenziali degli utenti). Gli attacchi di phishing legati ai vaccini sono aumentati del 530% da dicembre 2020 a febbraio 2021, e quelli relativi a e/o rivolti a farmacie e ospedali sono aumentati del 189% durante lo stesso periodo.

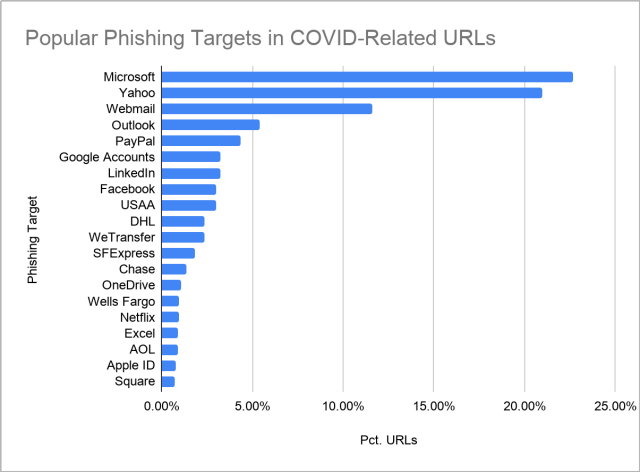

La nostra analisi ha mostrato come Microsoft sia stato il brand più colpito dagli attaccanti: ad esempio, false pagine dell’azienda sono state create per rubare le credenziali dei dipendenti di numerose organizzazioni in tutto il mondo. Prevediamo che gli attacchi legati alla distribuzione del vaccino – compresi gli quelli mirati alle industrie sanitarie e scientifiche – continueranno ad aumentare in tutto il mondo anche durante l’esecuzione del piano vaccinale.

I trend di phishing

Da gennaio 2020, abbiamo osservato 69.950 URL di phishing relativi ad argomenti COVID, di cui 33.447 direttamente collegati a COVID-19. Alcuni temi sono rimasti costanti, mentre altri hanno avuto picchi più evidenti in vari momenti. I farmaci e le applicazioni di comunicazione e collaborazione (ad esempio Zoom), per esempio, sono stati un obiettivo relativamente costante dall’inizio della pandemia, mentre vaccini e test hanno avuto picchi di popolarità più precisi.

Figura 1. Trend degli attacchi di phishing a tema COVID da gennaio 2020 a febbraio 2021 a livello globale

Per quanto riguarda le pagine di phishing a tema COVID-19 rilevate per colpire organizzazioni note, la maggior parte aveva l’obiettivo di rubare le credenziali aziendali degli utenti. Tra le più colpite troviamo Microsoft, Yahoo, Webmail e Outlook. Con la pandemia che ha costretto molti dipendenti a lavorare da remoto, questi tentativi di phishing sono diventati un vettore di attacco sempre più importante per i criminali informatici.

Figura 2. Principali target di URL phishing a tema COVID a livello globale per il furto di credenziali.

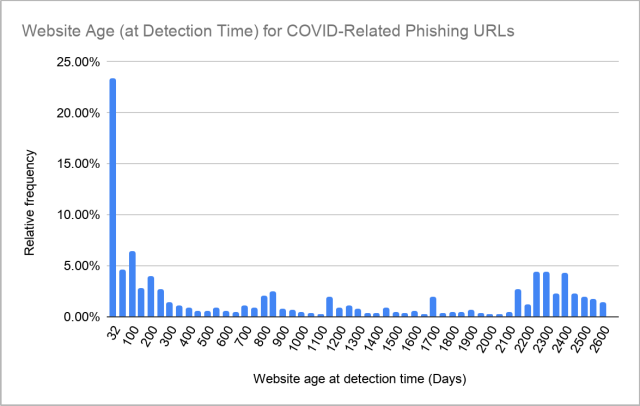

Inoltre, abbiamo notato che gli attaccanti creano costantemente nuovi siti web per ospitare le loro campagne (definiamo “nuovi” i siti osservati per la prima volta meno di 32 giorni fa). Questo suggerisce che siano stati creati intenzionalmente pochi giorni prima degli attacchi previsti, per avere l’opportunità di creare messaggi ad hoc – così come l’URL del sito stesso – per adattarsi alle ultime tendenze della pandemia.

Figura 3. Età dei siti che ospitano pagine di phishing legate a COVID a livello globale, al momento della rilevazione.

Per proteggere se stessi e la propria azienda, qui di seguito alcuni consigli di Palo Alto Networks:

Per gli utenti:

- Essere cauti nel cliccare su qualsiasi link o allegato contenuto in email sospette, specialmente quelle che riguardano impostazioni del proprio account o informazioni personali, o che cercano di trasmettere un senso di urgenza.

- Verificare l’indirizzo del mittente di ogni email sospetta ricevuta.

- Controllare l’URL e il certificato di sicurezza di ogni sito prima di inserire le proprie credenziali di login.

- Segnalare tempestivamente tentativi di phishing sospetti.

Per le aziende:

- Implementare corsi di formazione sulla consapevolezza della sicurezza per incrementare le capacità degli utenti di identificare email fraudolente.

- Effettuare regolari backup dei dati come difesa da attacchi ransomware lanciati tramite email di phishing.

- Applicare l’autenticazione multi-fattore per tutti i login aziendali per aggiungere un livello di sicurezza.